Autenticación adaptativa

Los usuarios itinerantes y el acceso remoto a los datos confidenciales de las empresas se están convirtiendo en una preocupación de seguridad más grande que conduce a un conflicto de intereses de mantener la facilidad de uso y aumentar la seguridad. Cuando los usuarios inician sesión con credenciales estándar, como un nombre de usuario y una contraseña, se vuelven vulnerables a los ataques cibernéticos. Autenticación de doble factor (2FA) o Autenticación Multifactor (MFA) son soluciones sólidas que brindan una mejor seguridad al requerir credenciales adicionales, pero los usuarios finales no siempre adoptan las soluciones fácilmente porque no pueden adaptarse a los escenarios de acceso de los usuarios sobre la marcha.

¿Qué pasaría si hubiera una solución que no solo coincidiera con las políticas y los estándares de cumplimiento de una empresa, sino que también brindara una solución dinámica que aplicara contexto al proceso de autenticación? por lo tanto, proporciona una opción de autenticación sencilla y fácil de usar para todos los usuarios. Esta es la definición de autenticación adaptativa (también conocida como autenticación contextual) que solicita diferentes credenciales, según la situación, lo que dificulta que un pirata informático comprometa los datos y, al mismo tiempo, brinda una experiencia de usuario sencilla para los empleados calificados.

¿Qué es la autenticación adaptativa?

La autenticación adaptativa es una forma de autenticación de dos factores que tiene en cuenta el contexto de la solicitud de acceso del usuario final. El proceso comienza cuando el método de autenticación identifica varios parámetros sobre el usuario, como su ubicación, dispositivo, red, aplicación y hora del día. Estos parámetros contextuales brindan acceso a los usuarios autorizados y crean obstáculos importantes para los usuarios no autorizados. Al utilizar este enfoque, las políticas de seguridad se pueden configurar para el contexto en el que los usuarios inician sesión en el grupo, la unidad organizativa o incluso en forma individual. Esto puede requerir más o menos requisitos de autenticación. Por ejemplo, puede requerir fácilmente una autenticación más sólida para las personas que acceden a los datos de la empresa fuera de la oficina.

La autenticación adaptativa no solo proporciona un nivel adicional de seguridad, sino también una mejor usabilidad para los usuarios autorizados, como los usuarios que trabajan dentro del edificio de la empresa. Este método de autenticación brinda la capacidad para que la empresa cumpla con las normas, sea segura y brinde una opción fácil de usar para los empleados. La implementación de este método de autenticación le permite «molestar a los hackers, no a los usuarios finales«.

La autenticación adaptativa también se conoce como autenticación basada en riesgos, ya que mide ese nivel de riesgo según el contexto de la solicitud de autenticación. Según este riesgo, es posible que los usuarios deban experimentar una solicitud de autenticación adicional. Si un usuario solicita acceso después del horario laboral en una ubicación diferente, es posible que deba cumplir con un factor de autenticación adicional.

Factores para la autenticación adaptativa

Las configuraciones y los detalles suelen diferir para la política de riesgo de cada organización, pero estos son algunos de los parámetros estándar que se consideran contexto sobre el escenario de acceso del usuario:

- IP dirección/red – La dirección IP de su cliente es algo que no se puede suplantar o falsificar fácilmente. En lugar de utilizar un enfoque de «lista negra» donde ciertos bloques de direcciones se consideran «malos», una lista blanca es mucho más manejable y asigna una puntuación de credibilidad positiva a las direcciones IP controladas por la empresa. Los confines controlados de una LAN son un entorno muy diferente al de un cibercafé. La otra advertencia con este tipo de información es que los servidores proxy podrían usarse para enmascarar la IP del dispositivo real del usuario final. Algunos proveedores pueden utilizar aplicaciones del lado del cliente para determinar qué «tipo» de conexión de red está utilizando el dispositivo. Puede detectar las fortalezas de encriptación para las conexiones Wi-Fi y tratar a aquellas que usan encriptación desactualizada o débil como un riesgo mayor.

- Geolocalización – Hay varias formas de obtener la ubicación de un usuario. La geolocalización basada en IP es bastante fácil de implementar pero no tiene un alto grado de precisión. ¡Puede que solo sea confiable determinar en qué país se encuentra el usuario! HTML 5 ahora tiene soporte incorporado para Geolocalización y es compatible con todos los principales navegadores. Cuando lo usan usuarios «honestos», generalmente es más preciso, ya que podría usar el GPS interno de un teléfono móvil o los puntos de acceso inalámbrico disponibles alrededor de una estación de trabajo. Debido a cuestiones de privacidad, esta información solo se proporciona si el usuario lo permite. La especificación establece específicamente que es posible que los datos no devuelvan la ubicación real y algunos navegadores incluso le permiten proporcionar una latitud y longitud específicas a los servidores solicitantes, por lo que las decisiones de autenticación para aplicaciones confidenciales no deben depender de estos datos.

- Información del dispositivo – Cierta información está disponible en cada solicitud HTTP que realiza el navegador web. El proveedor y la versión del navegador (también conocido como «User-Agent») suelen estar presentes, al igual que las capacidades o los tipos de archivos o fuentes admitidos. Algunas «huellas dactilares» del dispositivo se pueden realizar utilizando esta información, pero todos estos datos se pueden falsificar por completo. Algunas aplicaciones del lado del cliente pueden integrarse directamente en el dispositivo o navegador, lo que permite obtener información autorizada y enviarla de forma segura al servidor web.

- Cookies – Esto puede considerarse un subconjunto del tipo «información del dispositivo» pero que es un poco más controlable. – Esto puede considerarse un subconjunto del tipo «información del dispositivo» pero que es un poco más controlable. La vida útil de esta cookie suele ser configurable. La presencia o ausencia de esta cookie se puede utilizar para establecer si el dispositivo se ha utilizado anteriormente, lo que puede aumentar la credibilidad. Si se utiliza HTTPS para comunicarse con el servidor de autenticación, la cookie debería estar relativamente a salvo de los ataques de repetición.

- Hora del día– Otro factor que no se puede suplantar es la hora actual. Tal vez una ventana de tiempo definida represente un ligero aumento en la credibilidad. Cualquier acceso fuera de este horario de lunes a viernes se considera más riesgoso. También se pueden establecer patrones de uso históricos para el usuario para ayudar a ponderar este factor de manera más adecuada.

¿Cómo funciona la autenticación adaptativa?

La autenticación adaptativa está impulsada por políticas de seguridad granulares. Cuando implementa por primera vez la autenticación adaptable para la empresa, describe los requisitos de inicio de sesión para sus usuarios mediante políticas de seguridad, que determinarán qué nivel de autenticación se requiere en función de los parámetros de la solicitud de inicio de sesión del usuario. Por ejemplo, para un empleado remoto, la política puede decir que cuando está en tu domicilio, en tu dirección IP habitual, solo se requiere una autenticación mínima. Mientras que si tu ubicación se mostrara como un país extranjero fuera de tu ubicación de trabajo habitual, podría bloquear la solicitud por completo. Estos controles se pueden implementar para que sean más estrictos según el rol del usuario y el nivel de confidencialidad de los datos a los que intentan acceder.

Cada política de seguridad se puede pensar configurada para un grupo de usuarios, OU o individuos. La política de seguridad es donde se definen la ubicación geográfica conocida de su usuario, la información del dispositivo, la dirección IP y más. Cada vez que sus usuarios solicitan acceso al sistema, tu solicitud se somete a una evaluación basada en el riesgo y, dependiendo de esta puntuación de riesgo, es posible que el usuario deba proporcionar credenciales adicionales. La autenticación adaptativa también puede habilitar una arquitectura de confianza cero. Si el usuario solicita acceso a información o recursos altamente confidenciales, deberá ingresar otro factor de autenticación que identifique al usuario, como datos biométricos. Esto protege aún más la información confidencial de amenazas internas y externas.

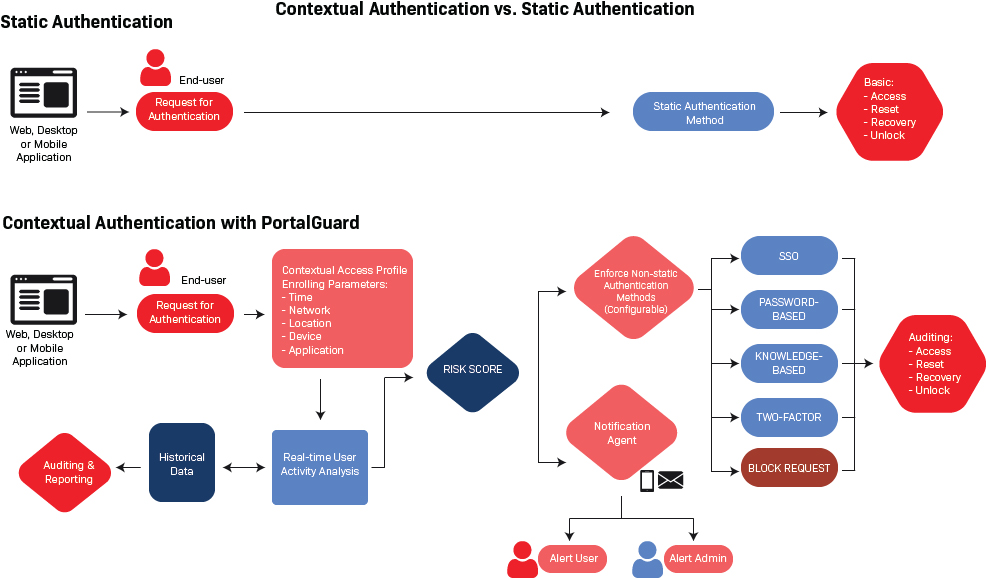

Autenticación contextual vs autenticación estática

Como alternativa a las soluciones de autenticación estática, PortalGuard comprende el punto medio y maneja los desafíos de los escenarios de acceso de usuarios remotos. Al adoptar un enfoque rentable y flexible para la autenticación, PortalGuard ofrece cinco niveles de autenticación (inicio de sesión único, basado en contraseña, basado en conocimientos, autenticación de dos factores y bloquear una solicitud).

Con la autenticación contextual de PortalGuard, las organizaciones ahora pueden obtener información sobre los escenarios de acceso de los usuarios, lo que les permite realizar ajustes de seguridad y usabilidad de manera transparente para el usuario y ajustar dinámicamente el método de autenticación según lo que sea apropiado según la situación del usuario. La obtención de los datos contextuales del usuario es opcional con PortalGuard y todas las opciones se pueden configurar hasta los niveles de usuario individual, grupo o aplicación.

¿La autenticación adaptativa previene el fraude del usuario?

Con Adaptive Authentication, las empresas pueden prevenir el fraude de usuarios. Dado que la autenticación contextual representa más que un nombre de usuario y una contraseña estáticos, robar información confidencial es más difícil para los actores de amenazas. Imagina a los hackers que intentan ingresar a tu cuenta en medio de la noche. Si bien es posible que no lo notes, la barrera de entrada es significativamente más difícil de romper. El sistema de seguridad entiende que normalmente está en línea durante tu horario laboral habitual, pero no al azar a las 3h. Es entonces cuando los hackers, si intentan comprometer tu cuenta, tendrán que completar formularios secundarios de autenticación a los que no tendrán acceso, como un token de hardware o biométrico.

Beneficios de la autenticación adaptativa

- Aumenta la seguridad sin afectar la experiencia del usuario final

- Aumenta la usabilidad para usuarios autorizados mientras crea barreras para usuarios no autorizados

- Configurable: a nivel de usuario, grupo o aplicación

- Menor coste total de propiedad que las alternativas de autenticación de dos factores basadas en token

- Enfoque proactivo para reducir las amenazas: bloquea a los usuarios sospechosos en tiempo real antes de intentar iniciar sesión

Mira la autenticación adaptable de PortalGuard en acción

Disfruta esta breve demo de Autenticación Adaptativa de PortalGuard y después regístrate a nuestra prueba gratuita para probarlo.

Find out what PortalGuard® can do for your business.